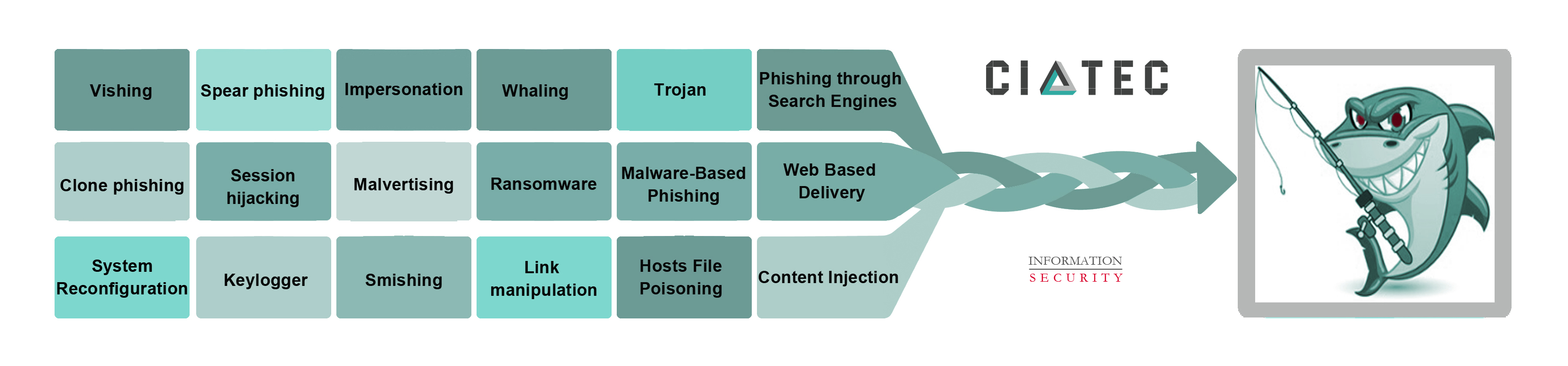

باستخدام الدليل أدناه، ستتمكن المؤسسات من اكتشاف اهم أنواع تقنيات التصيد الإحتيالي الأكثر شيوعا التي يستخدمها الصيادون(Phishers) لإقاع الضحية وإمتلاك أوراق اعتماده أو حساباته المصرفية أو حسابات الشبكات الاجتماعية أو رسائل البريد الإلكتروني وما إلى ذلك.

Spear Phishing

شكل فريد من أشكال التصيد التي يتم فيها جعل الرسالة تبدو وكأنها جاءت من شخص تعرفه وتثق به. التصيد بالرمح (Spear Phishing) يعمل أفضل من التصيد العادي (Phishing) لأنه يستخدم المعلومات التي يمكن أن توجد عنك من قواعد بيانات البريد الإلكتروني، قوائم الأصدقاء، وما شابه ذلك.

Whaling

انها تشبه التصيد الاحتيالي (Phishing) أو التصيد بالرمح (Spear Phishing) ولكن للمستخدمين الكبار(صيد الحيتان). فبدلا من إرسال رسالة إلى من قد يهمه الأمر لآلاف المستخدمين، يحدد الصياد (Whaler) شخصا واحدا يستطيع من خلاله الحصول على جميع البيانات التي يريدها – وعادة ما يكون مديرا أو مالكا – ويستهدف حملة التصيد الاحتيالي عليه.

Vishing

التصيد مع صوت عبر بروتوكول الإنترنت (VOIP)، يصبح يعرف باسم الVishing. على الرغم من ان المكالمات المزيفة كانت موجودة منذ اختراع الهاتف، لكن ارتفاع إستعمال بروتوكول الإنترنت (VOIP) الآن يجعل من الممكن لشخص ما الاتصال بك من أي مكان تقريبا في العالم دون الحاجة إلى القلق حول تتبع هوية المتصل، وغيرها من سمات المتاحة عند إستعمال الخط الثابت (Landline). ثم يتظاهرون بأنهم اشخاص محترفون ومهنيون من أجل الحصول على بيانات منك.

Session hijacking

في عملية الSession Hijacking، يقوم المخادع باستغلال آلية التحكم في الWeb Session لسرقة المعلومات من المستخدم. يضع الصيادون أنفسهم بين المستخدم والمضيف، وبالتالي يصبحون قادرين على مراقبة حركة مرور بيانات المستخدم وإطلاق هجمات محددة.

Keylogger

طريقة أخرى لاستخراج المعلومات من نظام الضحية هي استخدام قطعة من التكنولوجيا المعروفة باسم Keylogger. تم تصميم البرمجيات في هذه الفئة لالتقاط والإبلاغ عن النشاط في شكل استخدام لوحة المفاتيح. عند وضعها على النظام الهدف، فإنه يعطي المتصيد القدرة على رصد كل نشاط على النظام وإرسال تقارير إلى المخادع.

Malvertising

هو استخدام الإعلانات الخبيثة عبر الإنترنت، لنشر البرمجيات الخبيثة واختراق الأنظمة. عموما يحدث هذا من خلال حقن التعليمات البرمجية الخبيثة في الإعلانات.

Smishing

شكل من أشكال التصيد، وهو عندما يحاول المخادع خداعك لمنحه معلومات خاصة بك عن طريق رسالة نصية SMS. أصبح الSmishing تهديدا ناشئا ومتناميا في عالم الأمن عبر الإنترنت.

Content Injection

التصيد الاحتيالي عبر الشبكة الاجتماعية من خلال إدخال محتوى ضار، غالبا على شكل مشاركات وهمية (على سبيل المثال، تويت أو مشاركات في فاسيبوك) ينشرها المستخدمون الذين تأثرت حساباتهم بالتطبيقات الشاذه. عندما ينقر الضحية على الرابط، سوف يطلب منه تقديم بياناته الشخصية، والتي يمكن استخدامها من قبل المخادع لسرقة الهوية وإرتكاب غيرها من الحيل.

Link manipulation

وهي الطريقة التي يرسل فيها المخادع رابطا إلى موقع ويب خبيث. عندما ينقر المستخدم على الرابط المخادع، فإنه يفتح موقع المتصيد بدلا من الموقع المذكور في الرابط.

Phishing through Search Engines

التصيد من خلال محركات البحث على الانترنت. هنا، قد يواجه الشخص العروض أو الرسائل التي تغري الشخص لزيارة الموقع. قد تكون عملية البحث مشروعة، ولكن الموقع هو في الواقع وهمي وموجود فقط لسرقة المعلومات الشخصية للأشخاص.

Web Based Delivery

المعروف أيضا باسم “Man-in-the-Middle”، والتي تقوم على مبدأ أنه يمكن وضع نظام بين اثنين من المستخدمين الشرعيين لالتقاط أو استغلال المعلومات التي يتم إرسالها بينهما. كلا الجانبين يفترض أن الرجل في الوسط هو الطرف الآخر ويكملون التواصل بشكل طبيعي. يؤدي هذا إلى حدوث خرق أمني ويسمح للمتتبع بتتبع التفاصيل أثناء إجراء اي معاملة بين موقع الويب الشرعي والمستخدم.

Malware-Based Phishing

يشير إلى عمليات الخداع التي تنطوي على تشغيل برامج ضارة على أجهزة الكمبيوتر للمستخدمين. يمكن إدخال البرامج الضارة كمرفق بريد إلكتروني، كملف قابل للتنزيل من موقع ويب، أو عن طريق استغلال ثغرات أمنية اخرى.

System Reconfiguration Attacks

وهو تعديل الإعدادات على جهاز كمبيوتر المستخدم لأغراض خبيثة. على سبيل المثال: قد يتم تعديل عناوين URL في الملف المفضلة Favorites لتوجيه المستخدمين إلى مواقع ويب مشابهة حيث يمكن سرقة معلوماتهم ..

Hosts File Poisoning

يتضمن حقن إدخالات جديدة لمواقع إنترنت وهمية وخبيثة في ملف ال Host على جهاز المستخدم، بحيث يتم إعادة توجيه طلبات موقع ويب إلى موقع آخر، مما يجعل المستخدم يتوجه عن غير قصد إلى مواقع وهمية ” تبدو مألوفة، وشبيهة للأصل”، حيث يمكن سرقة المعلومات الخاصة بهم.

Impersonation

وهو ينطوي على أي فعل من التظاهر وانتحال الشخصية. يمكن انتحال الهوية عبر الهاتف، عن طريق البريد الإلكتروني، وهكذا دواليك.

Trojan

قد يتم تضمين حصان طروادة كمرفق، يحاول تسجيل الدخول إلى حساب المستخدم الخاص بك على الجهاز المحلي لجمع بيانات مختلفة. ثم يتم نقل المعلومات المكتسبة إلى الصيادين.

Ransomware

هجمات رانسوموار تبدو وكأنها بريد إلكتروني مشروع، يطلب من المستلم فتح ملف أو نقر رابط. وبمجرد أن يتم فتح المرفق أو الارتباط، يتم الوصول إلى بيانات الجهاز وتشفيرها. ثم يطلب من الطرف المتلقي دفع فدية مقابل عودة البيانات المشفرة أو المعلومات الشخصية.